Firewall UTM

Proteggi la tua rete: i tuoi dati sono importanti

Firewall UTM è un sistema completo per la sicurezza informatica

- Blocca virus e tentativi di intrusione

- Controlla la navigazione sul web

- Crea collegamenti protetti via Internet (VPN)

1. Blocca virus e tentativi di intrusione

|

Posto sull’unico punto di accesso ad Internet, il firewall UTM scansiona il traffico e filtra tutti i tipi di attacchi da virus, tentativi di intrusione da parte di hacker o utenti non autorizzati Coordina la sicurezza attraverso più elementi, integrati e gestiti in modo semplice e organico: |

|

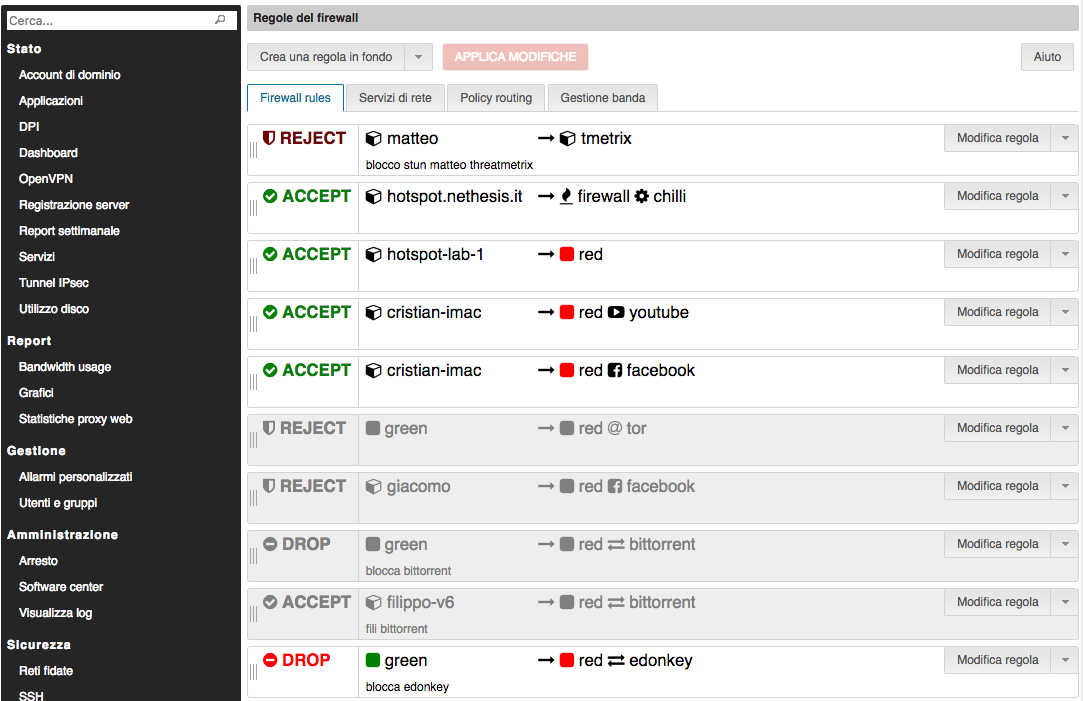

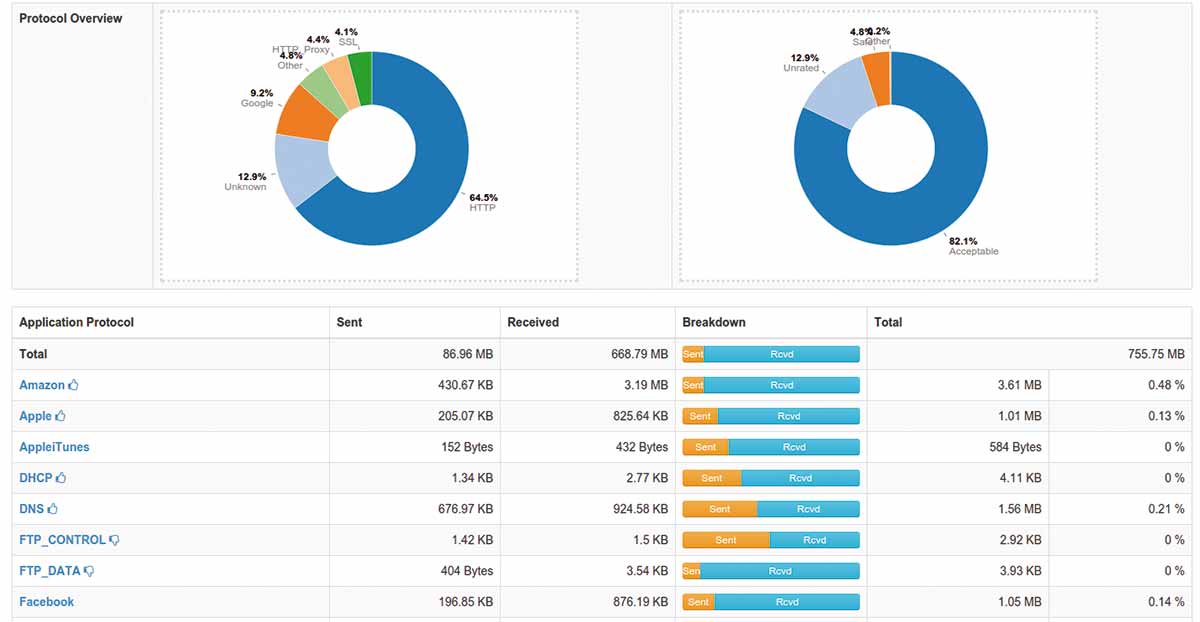

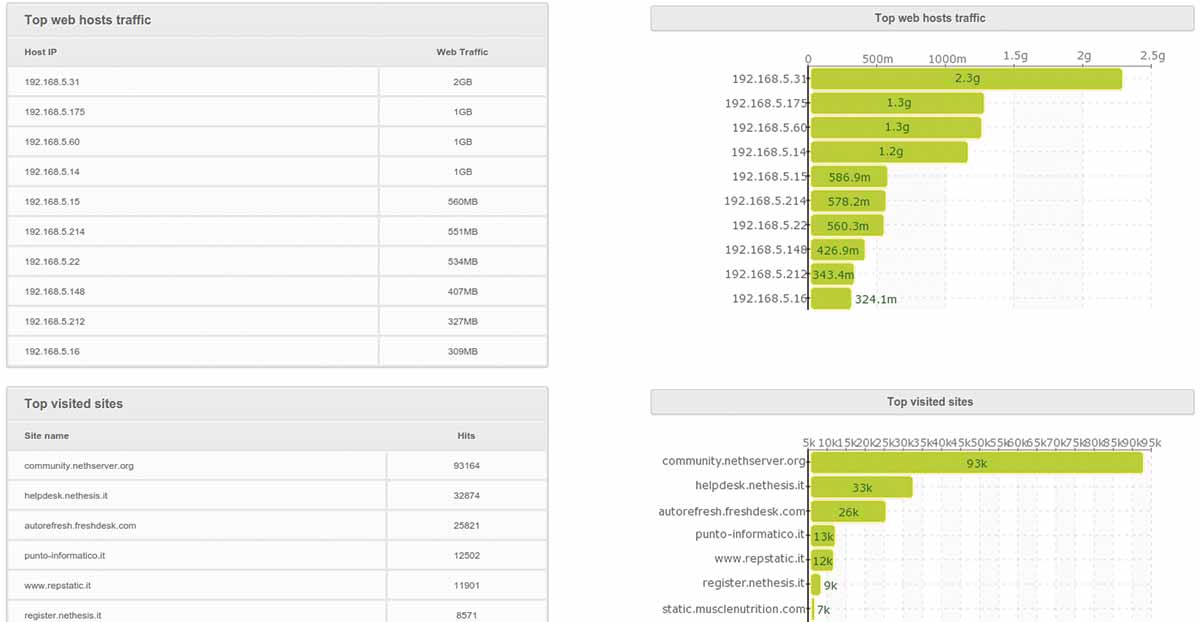

2. Controlla la navigazione sul web

|

|

||

|

3. Creazione di collegamenti protetti via Internet (VPN)

Se ci sono uffici remoti o utenti che hanno bisogno di connettersi alla rete in mobilità, è possibile creare collegamenti protetti via Internet (VPN) per connettersi e lavorare in sicurezza

|

|

|

|

|

|

|

|

Report settimanale per i non addetti ai lavori

Se ci sono uffici remoti o utenti che hanno bisogno di connettersi alla rete in mobilità, è possibile creare collegamenti protetti via Internet (VPN) per connettersi e lavorare in sicurezza

|

|

|

|

|

|

|

|

|

|

Monitoraggio, aggiornamento e assistenza

Aggiornamento automatico di tutti i moduli critici

Definizione dei virus, regole antispam, tabella intrusione hacker…

L'aggiornamento è importante perchè un sistema di sicurezza non aggiornato e non monitorato diventa presto inefficace

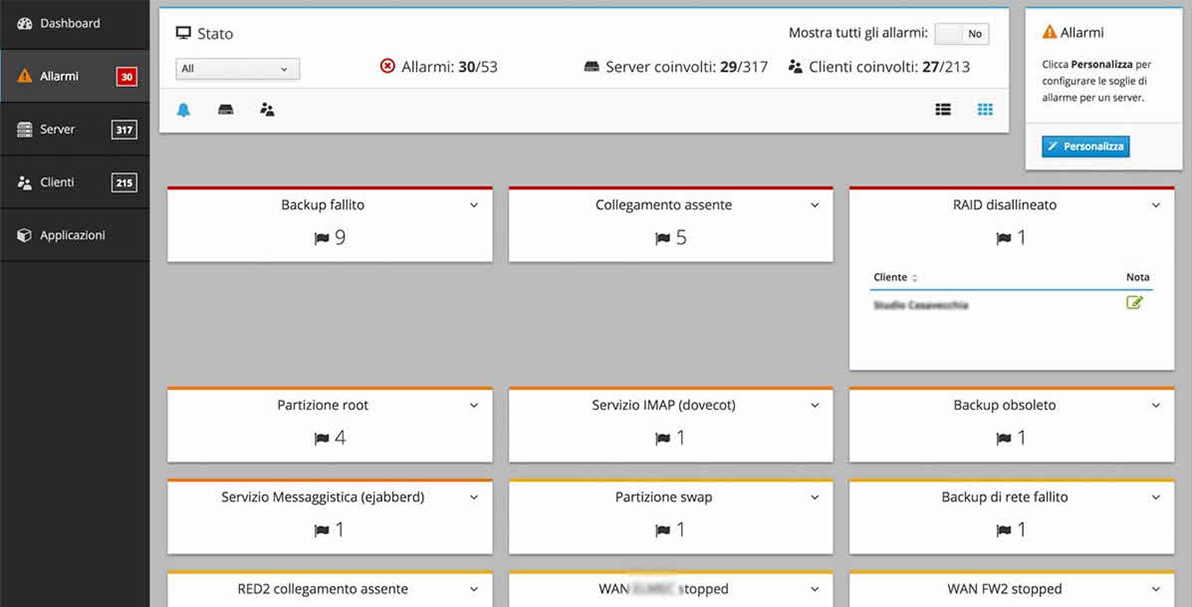

Monitoraggio remoto

Attraverso una consolle, verifichiamo da remoto il corretto funzionamento del sistema e avvertiamo l’amministratore in caso di anomalie (aggiornamenti non effettuati, PC infetti, problemi di connettività…)

|

|